Le workshop s’est terminé hier soir, et j’avoue que je n’étais plus motivé pour écrire un billet. La soirée a été calme, mise à part une petite visite du Marché de Noà«l ou nous avons mangé un sandwich à la raclette et quelques photos prisent de nuit, nous sommes rapidement retourné à l’hôtel.

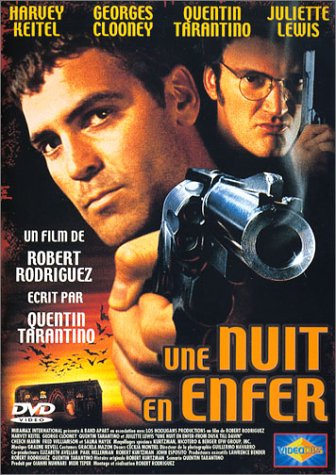

Pour en revenir au Workshop, la dernière journée a été très intéressante, nous avons pu nous exercer sur différentes vulnérabilités comme les failles XSS/XSRF, les injections SQL ou encore les manipulations JSON. Nous avons vu également comment décompiler du Flash et comment obtenir le code source d’application réalisée avec Silverlight. Pendant une bonne partie de la journée les deux sites Web (un site de commerce de DVDs et une application bancaire) mis à disposition ont subi toutes les attaques possibles. Nous avons fait la connaissance du Framework BeEF qui s’est révélé très utile pour concrétiser des attaques de type XSS.

Entre temps, en discutant avec d’autres personnes, nous avons obtenu la connexion internet de l’hôtel pour 1 euros en exploitant un champ caché ;). D’autres se sont amusés à capturer les trames TCP des caméras de surveillance isolées sur un réseau sans fil sans protection.

Aujourd’hui, c’était la première journée de conférence. Il y a deux salles soit deux sessions simultanées. Comme d’habitude, il faut bien choisir son talk sous peine de subir 50 minutes de …

Je ne sais pas si j’ai bien choisi mes talks ou si tous les speakers étaient bon (à quelques exceptions près…) mais je n’ai pas été déçu par la qualité des speakers.

La première session que j’ai suivi fut le Top 10 des problèmes de sécurité dont les développeurs ne se doutent pas. Présenté par Neelay S. Shah de chez Foundstone, la présentation était accès sur des attaques dont la plus part nécessite un accès à la machine. Petite anomalie, la présentation contenait 9 et pas 10 attaques (j’en ai peut être raté une, faut dire qu’il était 10h… non faut pas le dire). Voici la liste que j’ai recensé peut être que quelqu’un me dira si j’en ai oublié :

- Socket Hijacking

- Using named pipes

- Mutex/Events

- Insecure Process Creation

- Cipher modes

- Insecure Integrity Checking

- ActiveX Controls

- Third Party Components

- Thick Client Applications

Dans l’ensemble la présentation était bien mais loin d’être la meilleure.

Le speech suivant était présenté par Saumil Shah qui travaille pour net-square dont il est le fondateur. Sa présentation, intitulé Ownage 2.0, portait sur les différentes menaces du Web 2.0. Très humoristique, on sent qu’il est à l’aise avec l’auditoire. Il commence à introduire son speech par l’évolution des applications web, qui en résumé sont de plus en plus complexe avec des utilisateurs de moins en moins informés. Il avait un joli slide pour montrer que les attaques prennent de plus en plus la route du port 80. Il nous démontre avec facilité comment nous pouvons être vulnérable avec des fichiers PDF (installation d’une barre d’outil dans le navigateur à l’ouverture du PDF).

Felix Gröbert nous présente son Proof of Concept d’une attaque basé sur un smart card reader de classe 1 utilisé par une application bancaire de la CommerzBank. La technique utilisée repose sur la condition d’utiliser une vieille version de FireFox (1.5).

Cloud Services – still too cloudy for take off? est l’intitulé de la présentation de Kurt Kammerer. Il travaille pour Regify. Il explique les comportements des différents acteurs d’un service informatique par rapport aux coûts et aux projets. Le sujet me semble pas coller avec la sécurité mais bon sa présentation illustrée de photos comique a provoqué plus d’une question. La dernière image de sa présentation que je garde à l’esprit c’est la photo d’un renard avec une cicatrice qui représente l’IT manager, un chien enragé qui représente le CEO et un chien de race Husky avec le regard vide représentant le CFO. Voici l’image de son dernier slide qui résume bien sa présentation.

Get Your head out of the clouds : Security in software-plus-services

Ce talk était digne d’un commercial. John Walton de chez Microsoft nous a présenté les différents services revendu par Microsoft et surtout leurs intérêts. Un peu trop de marketing pour moi … mais bon il en faut pour tous les Gàœ ;).

Pendant la pause, nous avons profité du stand de Lockpicking pour s’exercer un peu. J’ai enfin pu m’essayer au bumping. Pour information, le bumping est une technique de lockpicking qui permet d’ouvrir des serrures en frappant la clé.

Morgan Mayhem connu sous le pseudonyme headhntr nous a présenté les vulnérabilités de mac OSX (The Kingdom of the blind: OSX Incident Response). Cet américain, qui travaille pour Google dans leur bureau de Zurich, est venu sur l’estrade avec des airs de Jack Sparrow. Pendant sa présentation, une bière à la main, il a sensibilisé les personnes aux risques d’utilisation de Mac OSX. Il a surtout cassé le mythe en montrant les différents malware développé pour OSX.

Le dernier talk que j’ai suivi était sur les risques de Twitter. Ben Fenstein nous a montré les différents risque que comporte Twitter en commençant par les failles XSS jusqu’au Bot C&C. Présentation intéressante.