Iphone 3G S

Lors de la grande messe d’Apple le 8 juin dernier, présenté par Phil Schiller, tous les fans étaient présents sur le net. Il aura fallu attendre plus d’une heure pour obtenir les informations croustillantes à propos du nouvel Iphone 3G S et de son nouveau firmware. On aura eu droit à un petit bilan sur l’iPhone et l’AppStore avec ses 50,000 applications hébergées, 40 millions d’appareils vendus et 1 milliards de téléchargements !

Puis on attaque le vif du sujet, à savoir le nouveau firmware 3.0 qui compte plus de 100 nouvelles fonctions. Voici un résumé des fonctions/applications présentées lors de la keynote :

|

Peter-Frans Pauwels nous a présenté TomTom sur iPhone. Un point qui était très attendu. La démo de TomTom montre la pertinence du système de navigation et des algorithmes de trajet grâce au système de bousole intégré dans le nouvel iPhone 3G S.

Une application que j’ai trouvé sympa plus pour le côté clinquant que pour le côté pratique, car on ne peut pas dire que ce soit réellement pratique de pouvoir ouvrir sa voiture avec son iphone. Cependant, c’est la classe … Plus sérieusement, je demande à voir comment fonctionne l’application car on peut imaginer des scénarios moins rigolo en terme de sécurité.

La nouvelle version du firmware (3.0) sera disponible le 17 juin gratuitement pour iPhone et 9,95$ pour iPod Touch.

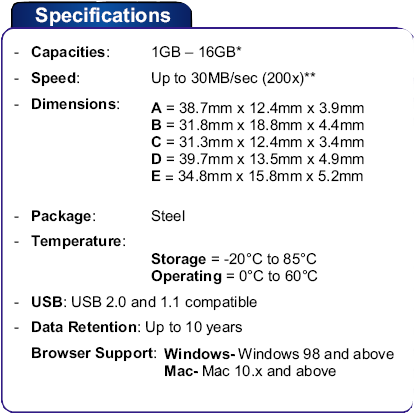

Concernant le nouvel iPhone 3G S, on apprends que le S veut dire Speed car il serait 2 à 3 fois plus rapide. Cette nouvelle brique intègre une caméra de 3 Mégapixel autofocus svp !!! Avec le “tap-to-focus, vous pourrez double-cliquer sur un endroit de la photo pour zoomer. La démo de macro avec iPhone 3G S a été assez bluffant.

Une autre fonctionnalité intéressante, c’est le contrôle vocal et numérotation vocale. Une amélioration de la batterie permet d’obtenir une autonomie de 5 à 10heures. Apple joue la carte verte en n’enlevant l’Arsenic dans l’écran.

D’un point de vue financier, on aura deux variante pour l’iPhone 3G S, un 16Go pour 199$ et un 32Go pour 299$. L’iPhone 3G sera commercialisé uniquement en 8Go pour 99$.

Donc maintenant, je pense que vous avez assez d’information il ne reste plus qu’à attendre le 19 juin, jour de la sortie du nouveau iPhone 3G S.