DeepSec Day #4

Dernier jour de la conférence, on commence par Zane Lackey et Luis Miras de iSEC Partners qui nous présentent comment peut on prendre le contrôle d’un GSM à distance en utilisant les SMS. Le principe est simple, on envoie une notification à une personne pour un changement de paramètre, la personne accepte les nouveaux paramètres et vous obtenez toutes les informations que vous voulez. Techniquement c’est en modifiant le payload du SMS qu’ils arrivent à insérer du code malicieux. Ils nous ont fait une petite démo live assez cool. Vous trouverez les slides de leur présentation ici. (ils avaient déjà fait leur show à la Black Hat cet été).

A croire que la journée était dédiée aux GSM, car le talk suivant présenté par Karsten Nohl, nous expliquait comment il était facile de décrypter l’encryption des communications GSM. Dans un premier temps, la méthode dite active consiste à proposer au téléphone un relai avec un très bon signal afin de le forcer à se connecter dessus (nécessite de la proximité). Une fois connecté, toutes les communications du téléphone peuvent être écoutées. La seconde méthode dite passive, n’est pas encore au point face à l’encryption A5/1. Le principe est similaire à du brute force à l’aide de rainbows tables. D’ailleurs si vous souhaitez les aider dans leurs travaux, vous pouvez toujours proposer vos services en contactant Karsten Nohl. Ils possédent une mailing list pour rester au courant de leur progession et aussi un site web qui donne un peu plus d’explications sur leur recherche.

Le talk suivant présenté par Thorsten Schröder de Remote-Exploit.org portait sur l’écoute des communications de clavier Bluetooth. La présentation était très intéressant, notamment on y apprends que les claviers Bluetooth de Microsoft sont composés de puces AES qui leurs permettraient d’assurer une meilleure sécurité de la communication mais ils continuent d’utiliser une méthode basée sur des contrôles XOR. Il nous démontre, à l’aide d’un petit émetteur Bluetooth fait maison, comment il arrive envoyer une série de commandes sur un récepteur Bluetooth Microsoft. Vous trouverez en ligne la démo ainsi que des explications sur la méthode utilisée.

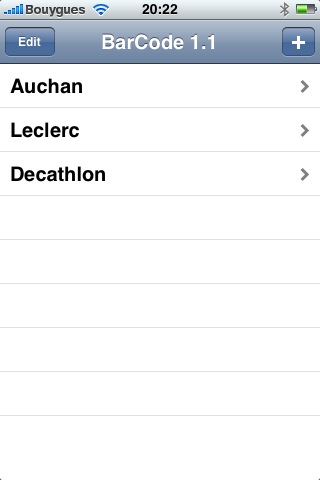

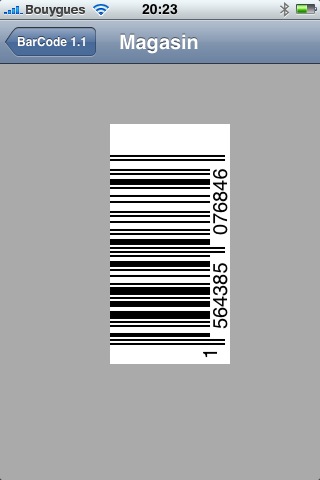

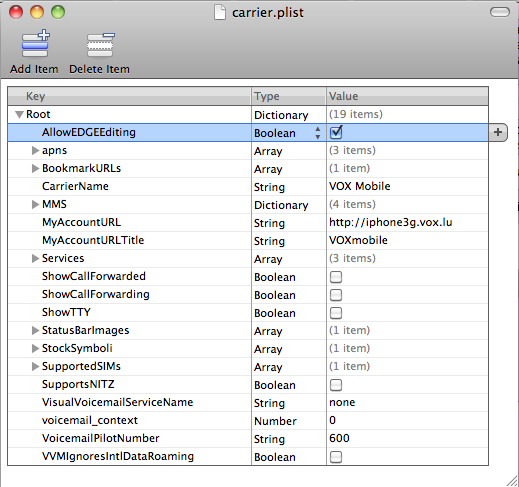

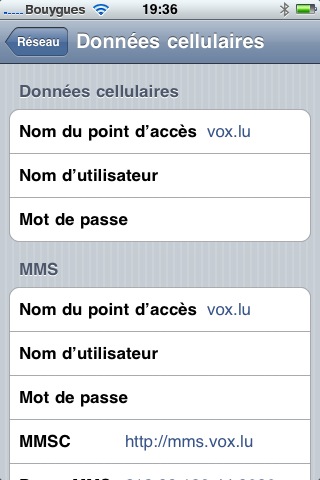

Le dernier talk de la matinée présenté par deux italiens a définitivement clôturé les présentations intéressantes (du moins pour ma part). En effet, l’après midi n’était pas aussi intéressante en termes de sujet (les sujets abordés m’intéressais moins). Revenons à la présentation des italiens, qui reprenait en grande partie les travaux de Zane et Luis mais d’une manière différente. Ils ont montré comment ils arrivent à changer à distance, via un SMS, l’APN du téléphone cible. Une fois l’APN changé (un APN proxy), ils arrivent à voir toutes les trames HTTP et HTTPS du client. Le téléphone cible n’a plus aucun secret pour eux. Assez terrifiant …

La conférence DeepSec édition 2009 s’est clôturée sur une soirée au Metalab ou tout le monde étaient conviés. C’était l’occasion pour lancer quelques lightening talk (des présentations de courte durée). Le sujet principal était le recensement des pirateries effectués durant la conférence à l’hôtel :

- Connexion internet pour 1 euros en utilisant un champ caché

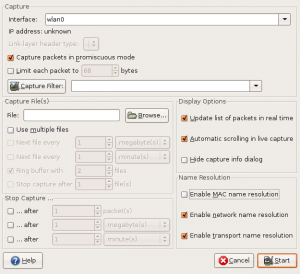

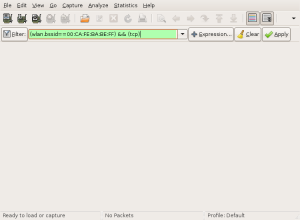

- La capture des trames TCP des caméras de surveillance sur un réseau sans fils non protégé

- L’accès au menu de la TV payante de l’hôtel via un code disponible chez le constructeur